Es un modelo de seguridad que asume que las amenazas, tanto internas como externas, están presentes en la red en todo momento. El objetivo es proteger la integridad, confidencialidad y la disponibilidad de los datos y recursos de una organización. Los principios básicos son:

- Never Trust

- Always Verify

- Assume Breach

Componentes

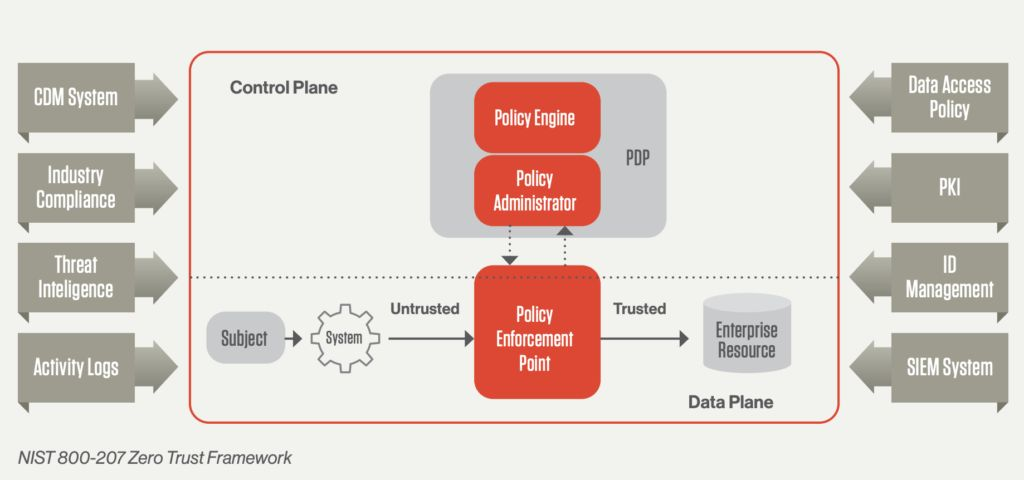

La idea es que un sujeto va a tratar de acceder al sistema, y se le va a dar acceso untrusted, hasta que llega a un punto de enforcement donde se decide si se va a permitir o no (firewall, autentificación, etc.), y una vez que son verificados se les permite el acceso al recurso.

CDM (Sistema de Diagnóstico y Mitigación Continuos), proporciona al motor de políticas la información sobre el activo que realiza una solicitud de acceso, verifica que tenga el antivirus o últimos updates de seguridad.

Industry Compliance: Garantiza que la empresa cumpla con los regímenes normativos a los que debe atenerse.

Threat Intel: Provee información de fuentes internas o externas que ayudan al motor de políticas a tomar las decisiones de acceso, puede tratarse de multiples servicios que toman datos de fuentes internas o diversas externas e informan sobre nuevos ataques o vulnerabilidades descubiertos.

Activity Logs: Recopila los registros de activos, el tráfico de red, las acciones de acceso a los recursos y otros eventos que proporcionan información en near real time sobre la postura de seguridad de los sistemas de información. El SIEM (Security Information and Event Management) se encarga de recoger información basada en la seguridad para su posterior análisis.

ID Management se encarga de crear, almacenar y gestionar las cuentas de usuario de la empresa y los registros de identidad. Contiene la información del sujeto (nombre, email, certificados) y otras características relacionadas como la función, los privilegios de acceso y los derechos asignados.

PKI: Es responsable de generar y registrar los certificados emitidos por la empresa a los recursos, los sujetos, los servicios y las aplicaciones. Data Access Policy: Constituyen las características, reglas y políticas sobre el acceso a los recursos. Este conjunto de normas puede ser codificado o generado de manera dinámica por el Policy Engine y constituyen el punto de partida para autorizar el acceso a un recurso.