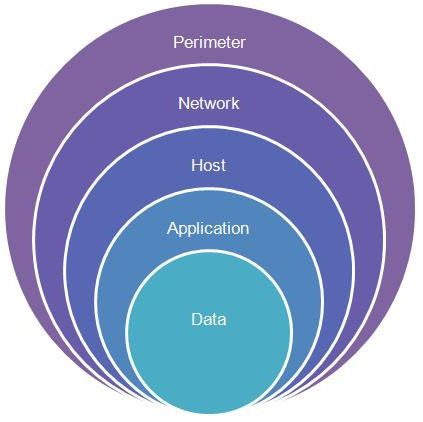

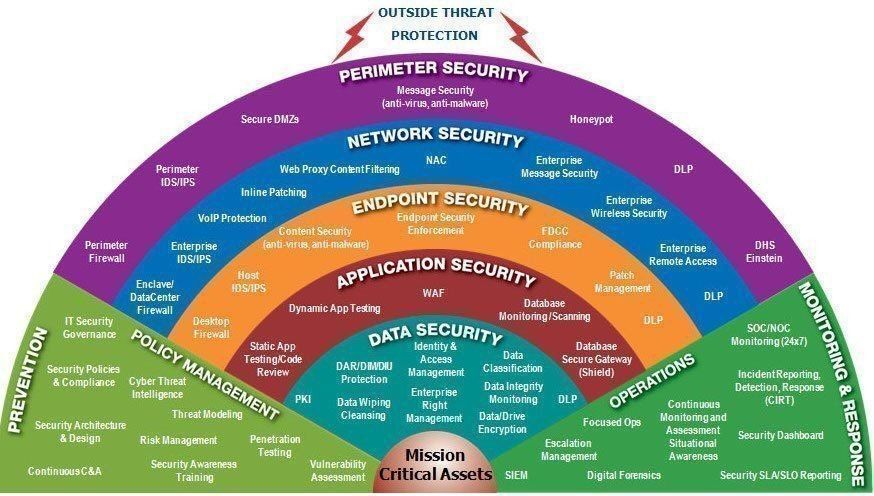

Se hace uso de una aplicación que regula el acceso a la información, luego un servidor que se encarga de proteger el acceso a la aplicación, una red que limita el acceso al servidor, y finalmente un perímetro que aísla la red del internet y restringe el acceso. Finalmente la idea es tener multiples barreras por las cuales un atacante tiene que pasar para comprometer el servicio. En cada capa se puede hacer uso de diferentes controles para asegurar la confidencialidad, integridad y accesibilidad de la información, y también se pueden monitorear los accesos para ver los comportamientos.

Los principios de este modelo son:

- Diversificación: Utilizar diversas tecnologías y métodos de defensa.

- Redundancia: Implementar múltiples capas que se superpongan para asegurar la protección continua.

- Segmentación: Dividir la red en segmentos controlados para limitar el acceso no autorizado.

- Monitoreo: Visibilidad de todas las capas de defensa, correlacionando eventos para la detección de ataques.o

Tiene varios problemas:

- Altos costo, de tecnología (diversos proveedores), de capacitación y operación, de monitoreo (se recolecta muchos datos pero se les saca poco valor)

- No resuelve eficientemente los problemas de ataques internos

- Difícil de implementar cuando los sistemas y procesos que intentamos proteger están distribuidos: Data centers híbridos, múltiples proveedores de nube, empresas cloud native.