Es el conjunto de procesos, políticas y controles implementados para gestionar y mitigar riesgos en la organización. Se establecen las responsabilidades y roles dentro de la entidad para garantizar la protección de la información.

Esto sirve para asegurar la confidencialidad, integridad y disponibilidad de la información, proteger contra amenazas cyberneticas y violaciones de seguridad, y fomentar la confianza de clientes y stakeholders.

Los objetivos principales son:

- Alinear la estrategia de seguridad con los objetivos del negocio.

- Reducir los riesgos y mitigar el impacto de los incidentes de seguridad.

- Cumplir con las regulaciones y normativas aplicables.

- Crear una cultura de seguridad dentro de la organización.

Risk Management

Es la identificación, evaluación y control de amenazas potenciales para el negocio, tratando de minimizar el impacto de incidentes de seguridad en el negocio.

Lo primero que se tiene que hacer es entender el proceso del negocio, para luego identificar los activos críticos para el negocio: Preguntarse que puede afectar al ciclo de negocio (Datos, sistemas, infraestructura, personas) y luego identificar los potenciales riesgos: Malware, ataques externos, errores humanos, sabotaje, ambientales.

La evaluación del riesgo se basa en la probabilidad de ocurrencia y el impacto en el negocio. Se deben realizar evaluaciones externas de seguridad (Red Team/Pentest), y se clasifican según su impacto: Alto, Medio o Bajo.

Para mitigar el riesgo se elaboran políticas de gestión, definiendo y evaluando procedimientos de operación y acción ante incidentes. Se diseñan y prueban planes de acción ante la ocurrencia del incidente. Debe capacitarse al personal a todo nivel. Hay 5 posibles acciones:

- Evitar el riesgo

- Transferirlo: Contratar un seguro que se encarga del impacto económico en caso de que suceda el riesgo, por ejemplo

- Reducirlo: Poner todas las medidas posibles para evitar que suceda, poner alarmas, etc.

- Compensarlo: A medida que aumenta el riesgo, se trata de monitorearlo más.

- Aceptarlo: Es la ultima medida a tomar, se acepta que el riesgo existe.

La gestión de riesgos es fundamental para proteger la información. Un enfoque proactivo reduce la probabilidad y el impacto de incidentes. La revisión y adaptación continua es esencial para enfrentar nuevos desafíos.

Monitoreo y Evaluación

Es la elaboración y supervision de controles y medidas de seguridad, mediante auditorias internas y externas, o simulaciones de ataques e incidentes. Mas info en cisecurity

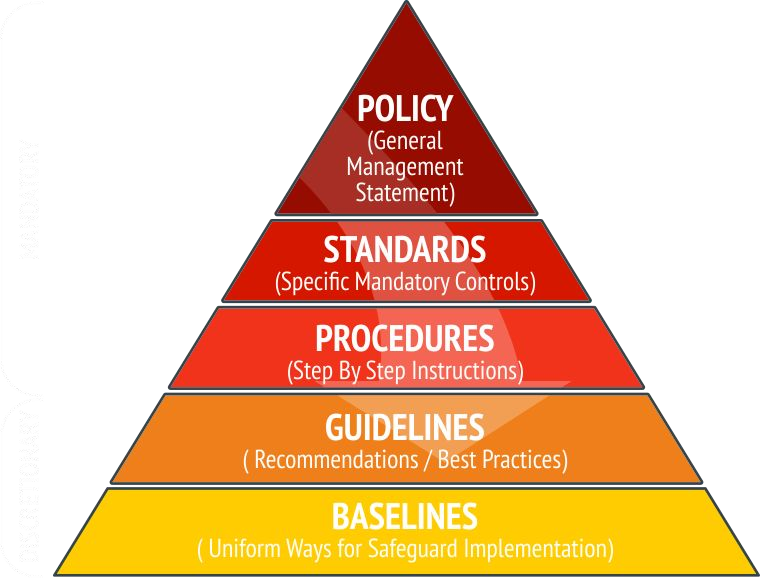

Políticas de Seguridad

Las políticas generales al tope de la pirámide ayudan a definir el lineamiento.

A partir de ahora se van a usar los siguientes conceptos para definir las interacciones:

- Sujeto: Persona o servicio que intenta acceder a un objeto.

- Objeto: Recurso (dato o servicio) que puede ser accedido para ser leído, modificado, o accionado por un sujeto.

- Acceso: Formas de interacción entre un sujeto y un objeto.

Generalmente con las políticas de seguridad queremos garantizar un subset de la triada CIA: Confidencialidad, Integridad y Disponibilidad.

Me quede en 1:00:22, estaba pensando si agregar una pagina de Modelos de Seguridad en general